Merhaba Arkadaşlar, bu sene 2.si düzenlenen Siber Yıldız CTF yarışması 02.02.2019 23:00 itibariyle bitti. Yine kendimi test etmek amacıyla katıldığım yarışmada 12 sorudan 6sını yapabildim 🙂 zaman zaman yarışma boyunca ilk 5’e girmeme rağmen yarışma bitiminde sanıyorum ki ilk 20-25’e girmeyi başardım. Bende bu sefer indirilebilir soruları sakladım ve github’a attım. isteyen arkadaşlar çözmek isterlerse https://github.com/lodos2005/SiberYildiz2019/ Adresinden soruları indirip kendileride deneyebilirler. İlerleyen günlerde çözümünü öğrendikten sonra çözemediğim sorularında cevaplarını paylaşacağım. Hadi o zaman sorulara geçelim.

- Bu gerçekten çok kolay

Gerçekten en basit soruydu 🙂 Github’da da paylaşmış olduğum dosyayı indirdikten sonra direkt içine şöyle bir sıradan editörle bakmamız yeterli oluyor 🙂

flag: RDcxVWV3SUFLM29RazBGV1Rnb0dsbURpWDJn

ckg1MUgvZ09WWFZmbkFBWmhjczk3S291TGprSn

ZEMENtYmxnd2R6d0tOc2pKeHZKVW8zVHczSUtIRUE9PQ== - Hala ısınmalardasın

Bu soruda bir websitesinin kaynağına baktığımızda bir javascript kodu bizi karşılıyordu, basit yöntemlerle decode edince bize cevabı veriyordu - Herşey sanal, ağ gerçek.

Bir Wireshark sorusuyla karşı karşıyayız 🙂 her ctf’te Wireshark ta bilmediğim kadar şeyin olduğunu görüyorum ki buda Network’un uçsuz bucaksız prokotollerinden kaynaklanıyor herhalde 🙂 anladığım kadarıyla network içinde bir kaç url ziyaret edilmiş ama resimler bize gelmemiş ayrıca anlamsız bazı paketler hatta Nmap’ın sorguları vs vardı, ilgimi çeken ise “sslkeylog.log” dosyasıydı. rahatça “file > export object” ile çıkıyordu. biraz araştırmalarım sonunda bunun yine wireshark ayarlarında “prokotoller” kısmının “SSL” yerinde (Pre)-Master-Secret-Log file kısmına verebileceğimizi buldum. Bu işlemi yaptıktan sonra bazı veriler decode oldu, bunları incelediğimde bazı yerlere giriş yapıldığını gördüm fakat bir türlü sonuca ulaşamadım :((( - Oburix’in şifresi

Yine Wireshark sorusu ardı ardına gelince biraz korktum ama burada tamamen şansım sayesinde çözdüm. İncelendiğinde bluetooth trafiği olduğu ve usom.png’nin transfer edildiğini rahatça anlıyoruz. peki bu trafiği nasıl okuyacaktık? sağolsun Wireshark bu konuda çok fazla kolaylık sağlıyor, bir paketin üstünde obex prokotolune baktığımda png dataların tek tıklamayla seçildiğini gördüm 🙂 sağ tık “Copy as Hex Dump” yaptıktan sonra herhangi bir hexeditorune yapıştır, kaydet ve sonuç ortada :))

- Emeğe saygı

Birazcık bocaladığım soruydu, “Cok calistik, cok. Emege saygi gosterin, kaynak belirtin.”yazısı bizi karşılıyordu, kaynak göstermemiz isteniyordu ama bir türlü neyi kaynak gösterelim sorusu beynimde gezindi whois, ip scan tarzı şeylerden sonra Http Referer aklıma geldi, rasgele Referer yapınca “Kaynak belirtenlere hediyelerimizi gönderdik. Sağolun varolun.” yazısı çıkmaya başladı. dedim ki Bingoooo ama nafile 🙂 cevap nasıl çıkacaktı? belli bir süre ref değiştirilen sonra belli retlere göre sayfanın yavaş açıldığını fark ettim dedim ki “referer sql inject” olabilir mi? biraz inceledim ama böyle değildi sonra dedim kesin ref’e istek atıyor. hemen bir sniffer hazırlayıp gelen istekleri kaydeden bir dosya hazırlayıp web’e attım veeee bu sefer BİNGOOO

[HTTP_REFERER] => iste ödülün : aFZPL0hkSjhvaThneGdIdkFMcUd1UFZLOGNhMGxGSG1lak1VbXlROFVGO

FdxVWI3bjFYTW10bVVFMk5ZdTVQV3daRSsxWFZsbmZWZ3dLOFMveHZxQnc9PQ== - Reklam arası bitti, film başlıyor

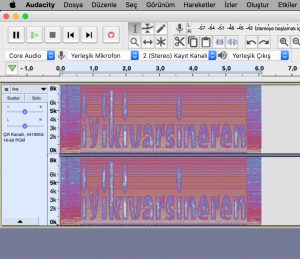

bize direkt olarak “dump.scm” adlı dosyayı veriyordu, içine bakınca rahatça sıkıştırılmış dosya olduğu belliydi, sonrasında bu çıkan dosyalar anlamsızdı ama bir yerden de tanıdıktı, başta “mkv” uzantısı filan mı derken? ama bi dk dosya boyutu küçük.bu olamaz, dedikten sonra dosyaları internette arattım. bir dvr cihazının firmware i olduğu ortaya çıktı, SamToolBox adlı program bunu açıyormuş deneyelim dedim, ve evet doğru dosya açıldı ve içinde bir sürü kanal ve uydu listesi var, biraz göz gezdirince USOM TV yazısı dikkatleri çekiyordu, hemen yanında ise kısaltılmış link girip baktığımızda ise live.mp4 vardı ve intersteller filminden bir kesit. başta sanalda açtığımdan sesler gelmedi, bir yerde mors kodları vardı bu olabilir diye aldım kendi makinama videoyu, fakat onda ne tam o sırada ses patlıyordu. hemen klasik yöntemlerle gidelim dedim çünkü sorunun “videoda değil çözüm sende” dediği çok belliydi. Mac’imde zaten kurulu olan Audacity ile o kısım apaçık belliydi ve spektrumlarına bakınca cevap ortadaydı.

- Bir bakan var, birde aranan

Soruya girdiğimizde sadece “0827206450376af3dce61d788ddeba21f58dba35257fdb43c1872c096a36287f” yazısı bize çıkıyordu biraz decode etme denemesinden sonra bakan olmayanın “arayan” olalım dedim, GitHub gibi hash kabul eden yerlere baktıktan sonra VirusTotal de buldum sonucu, commentlerde ise şöyle bir yazıyla karşılaştık,LeoncioBecerraMacavei

2019-02-01

The malware tries to retrieve this file from a server:

cyb3rStar.zip (Pass: Cyberstar_2018!. ) —DOSYAYI GITHUBDA BULABILIRSINIZhemen indirdim, şifre doğruydu ve karşımıza bir APK çıktı hemen decompile ettim biraz ara biraz tara usom.gov.tr ye istek atan bir kod satırı buldum biraz üstünde yoğunlaştım ama daha ileri gidemedim, daha sonra resource klasöründen resimlere bakayım dedim ilginç gelen resimlerin ilginç boyutları vardı, bu resimlere Binwalk ile bakayım dedim, Ortaköy ve Sairnedemis resimleri haricinde çıkan Mario resimleri flag’ın burada olmadığını yazmış. sairnedemis adlı resimden anlam veremediğim bi yere koyamadığım bişey çıktı, ortaköyde ise şifreli bir zip. ne yazıkki şifreyi bulamadım 🙁

8. Soru: Karekod Okuyucu

Giriş ekranı ve kullanıcıları listeleyen bir ekran vardı, basit kombinasyonlarla giriş yapmayı denedim ama olmadı, kullanıcılara bakayım dedim ve orada “sadece yöneticinin qr kodu kabul edilir” ibaresi vardı, hemen bir sql inject denedim, ve cevap çıktı, (1 admin 6b71dfdc4c5603272482f5b80db96a0a 5e14ce1f1fa3524ba07cb109549c594e)

2. md5 online olarak arattıktan sonra şifresinin “admin1234567890” olduğunu öğredim.

9. Soru: Buraya kadar geldin devamını getir

ne kadar uğraşsamda devamını getiremedim, bir web sitesi vardı giriş yap sohbet vs ama hiç bir ilerleme kaydedemedim :(:( en berbat olduğum soruydu10. Soru: Herşeyi de sana servis edecek değiliz.

bir websitesi vardı giriş yap kısmı ve kayıt ol kısmı,

giriş yapta demo hesabı olarak giriş yapma linki veriyordu,

kayıt ol kısmı ise tamamlanmamış idi, sonra bir girişYap kısmından esinleneyim dedim kayitOl yaptım ama bana yöntem yanlış cevabını verdi, hmmm hemen aynı parametlerle post edeyim dedim ve doğru tahmin, tabi admin kullanıcısı oluşturup aynı demo parametreleri ile giriş yaptım, karşıma bi sayfada 10 deneme hakkım kaldığını ve bir değer bulmam yada tahmin etmem gerekiyordu ufakta bir php dosyayı comment line olarak verilmişti, (KODU GITHUBDA GOREBILIRSINIZ) biraz üstünde denemeler yaptım mesela “26592509” saysının sha1 i binary olarak ilk 8 karakteri okunabilir karakter çıkıyor gibi ama sonuç elde edemedim 🙁11. Soru: Teknolojik Sarımsak

Reverse Engineering sorusu, docm verdildi bazı PowerShell komutlarından sonra GITHUB’da da bulabileceğiniz bir dll var burada ise voidfunc içine bakmamız lazım ama ben bu konuları hiç bilmiyorum 🙁12. Soru: Kahramanmaraş dondurması sever misin?

bir oyun vardı bu oyun bitince

yenibasliyor.php?r=6FAD329DF3870D30696C93460EBB7C29_498D3C6BFA033F6DC1BE4FCC3C370AA7_

348DF46154717306D71E71C277E71082_kısmına gidiyordu, biraz(bunu tahmin etmem aslında çok vakit aldı) md5 araştırmasından sonra

6FAD329DF3870D30696C93460EBB7C29 = baglanti

498D3C6BFA033F6DC1BE4FCC3C370AA7 = son

348DF46154717306D71E71C277E71082 = 1ekle

sonuçlarını buldum daha sonra 1 in md5 i ama büyük harflerle C4CA4238A0B923820DCC509A6F75849B sonucu url e yazdım

yenibasliyor.php?r=6FAD329DF3870D30696C93460EBB7C29_

498D3C6BFA033F6DC1BE4FCC3C370AA7_348DF46154717306D71E71C277E71082_

C4CA4238A0B923820DCC509A6F75849Bbiraz yönlendirildikten sonra 2 kısma ulaştım.

Biri yönetici paneliydi,

burada bir textbox vardı, ve “ls” komutu çekebiliyorduk, ama burası biraz saçmaydı “ls” bize tmpebak diyordu “ls /tmp” diyince flag ve ozel/ dosyaları vardı cat ile “cat /tmp/flag” okunmuyordu sadece bir dosya okunur cevabı alıyorduk. “ls /Tmp” yapmamıza dahi izin yoktu başka hiçbir kodda bulamadım :/Diğer panelde ise

istatistik sayfasında buttona basınca gezdiğin sitelerin istatistiğini kaydettim diyordu, “gezdiğim siteleri nerden bilir?” cookie den baktım hemen “stat” cookiesi gelmiş burada bir değer var “eyJiaWxnaSI6OTYyOH0=” bunu decode edince “{“bilgi”:9628}” çıkıyordu hmm “{“bilgi”:”99′ or ‘”} gibi kişiler gönderelim dedim, evet cevapta değişmişti bana çok yaklaştığımı söylüyordu, bilgi’yi değiştirincede, hayır bilgi’yi vtye kayıt ediyorum diyordu.

öyle diyordu böyle diyordu ama lodos’ta bir türlü cevabı bulamıyordu :(:(:(

ÇÖZEMEDİĞİM SORULARIN CEVAPLARINI BULUNCA BURADA PAYLAŞIRIM :))) HERKESE GEÇMİŞ OLSUN DİYORUM BİR SONRAKİ YARIŞMADA GÖRÜŞMEK ÜZERE

5 Yorum

ortakoy dosyasından çıkan zip dosyasının şifresi sairnedemis resminin exifindeki copyrigth kısmında bulunan değerdi 🙂

Evet arkadaşlarım bulmuş ama bu seferde dosyayı decode ettiklerinde apk’yı açamamışlar, ilginç 🙂

apk yı apk easy tool ile önce decompile sonra compile edip çalıştırdım android sürüm yazıyordu ve buton vardı üst üste tıkladığında MLZGRTZFRI yazıyordu md5ledim ve flagi buldum

dekode edine apk telefona yüklenince kod çıkıyor(:

[…] o zaman sorulara geçelim.” ? Bu sözleri önceki yarışma çözümünü anlattığım siber yıldız 2019 çözümü yazıdan kopyaladım ve düzenledim. Bu senenin diğer senelerden farkı; daha önce siber […]